با توجه به همگیری و استفاده از نرم افزار و سیستم های کلاس آنلاین مجازی آدوب کانکت و بیگ بلوباتن خیلی از دانش اموختگان و افرادی که علاقه به نفوذ ، هک و استفاده کردن از کنترل کلاس مجازی دارند جهت نشان دادن قدرت و خودنمایی هک از نرم افزار های مخرب استفاده می کنند. در این مطلب قصد داریم تا امنیت کلاس مجازی و عواقب این موضوع را توضیح دهیم در ادامه با ما همراه باشید.

مبحث های مهم این مطلب

روش های نفوذ و هک کلاس های آنلاین

عواقب و مجازات قضایی استفاده از نرم افزار های مخرب جهت هک و نفوذ

نحوه شناسایی و پیدا کردن شخص نفوذ کننده

روش های نفوذ و هک کلاس های آنلاین

جهت نفوذ از اینترنت به کلاس های آنلاین دو روش وجود دارد که در ادامه به آن می پردازیم.

روش اول – نفوذ مستقیم :

در نفوذ مستقیم نفوذ کننده از دستگاه کامپیوتر یا موبایل به سرورهای کلاس انلاین نفوذ میکند.

روش دوم – نفوذ غیر مستقیم:

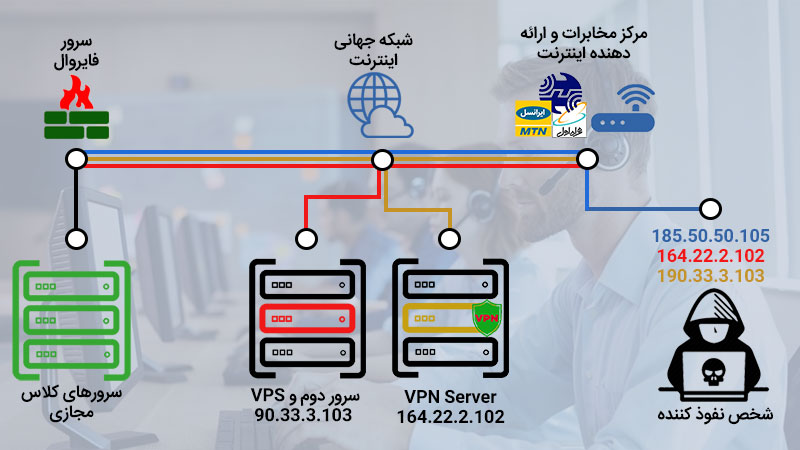

در نفوذ غیر مستقیم نفوذ کننده از دستگاه کامپیوتر به سرور حمله می کند که در این روش از VPN، Proxy ، یا فیلتر شکن و VPS برای نفوذ به سرور قربانی استفاده می کند.

عواقب و مجازات قضایی استفاده از نرم افزار های مخرب جهت هک و نفوذ

عواقب و مجازات قضایی استفاده از نرم افزار های مخرب جهت هک و نفوذ

مبحث یکم ـ دسترسی غیرمجاز

ماده ۱ـ هرکس به طور غیرمجاز به داده ها یا سامانه های رایانه ای یا مخابراتی که به وسیله تدابیر امنیتی حفاظت شده است دسترسی یابد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج میلیون (۵.۰۰۰.۰۰۰) ریال تا بیست میلیون (۲۰.۰۰۰.۰۰۰) ریال یا هر دو مجازات محکوم خواهد شد.

مبحث دوم ـ شنود غیرمجاز

ماده ۲ـ هر کس به طور غیرمجاز محتوای در حال انتقال ارتباطات غیرعمومی در سامانه های رایانه ای یا مخابراتی یا امواج الکترو مغناطیسی یا نوری را شنود کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده میلیون (۱۰.۰۰۰.۰۰۰) ریال تا چهل میلیون (۴۰.۰۰۰.۰۰۰) ریال یا هر دو مجازات محکوم خواهد شد.

ماده۶ ـ هر کس به طور غیرمجاز مرتکب اعمال زیر شود، جاعل محسوب و به حبس از یک تا پنج سال یا جزای نقدی از بیست میلیون (۲۰.۰۰۰.۰۰۰) ریال تا یکصد میلیون (۱۰۰.۰۰۰.۰۰۰) ریال یا هر دو مجازات محکوم خواهد شد:

الف) تغییر یا ایجاد داده های قابل استناد یا ایجاد یا واردکردن متقلبانه داده به آنها.

ب) تغییر داده ها یا علائم موجود در کارت های حافظه یا قابل پردازش در سامانه های رایانه ای یا مخابراتی یا تراشه ها یا ایجاد یا وارد کردن متقلبانه داده ها یا علائم به آنها.

مشاهده کامل لینک قانون جرائم رایانه ای

نحوه شناسایی و پیدا کردن شخص نفوذ کننده

با توجه به راه اندازی سرویس های UTM – فایروال و سیستم گزارش گیری از تمامی رویداد ها در کلاس های آنلاین تمامی دستگاه ها و آی پی ها جهت ورود به سیستم گزارش گیری می شود. از این طریق مجموعه آدوبی آنلاین می تواند شخص نفوذ کننده را شناسایی کند.

در مرحله اول شناسایی دستگاه مورد نظر (اطلاعات کارت شبکه – MAC Address – IP Address) ثبت می گردد. با توجه به عملیاتی که در تصاویر زیر مشاهده می کنید. آخرین آدرس اطلاعات شخص پیدا می شود.

به طور مثال – در صورتی که فرد نفوذ کنند از فیلتر شکن استفاده کند. ای پی اصلی کاربر در سرور وی پی ان ثبت می گردد. حال با توجه به اینکه شخص از یک سرور دیگر در کشور دیگری استفاده می کند. در این صورت باز با درخواست موضوع خط قرمز Abuse به شرکت دیتا سنتر ارائه کننده سرور مجازی یا اختصاصی ارسال می شود. و اطلاعات شما را ارسال می کنند. و از این طریق اطلاعات دستگاه نفوذ کننده (اطلاعات کارت شبکه – MAC Address – IP Address)پیدا می شود. از این رو اطلاعات آدرس شخص متخاصم مشخص می شود که از اینترنت موبایل یا اینترنت ADSL ، فیبر نوری یا … استفاده کرده است. شاید برای شما سوال بشود که شرکت های ارائه دهنده اینترنت ای پی ادرس را به صورت پویا یا Dynamic در اختیار کاربران قرار می دهند پس چطور میتوان شخص را پیدا کرد.

به طور مثال – در صورتی که فرد نفوذ کنند از فیلتر شکن استفاده کند. ای پی اصلی کاربر در سرور وی پی ان ثبت می گردد. حال با توجه به اینکه شخص از یک سرور دیگر در کشور دیگری استفاده می کند. در این صورت باز با درخواست موضوع خط قرمز Abuse به شرکت دیتا سنتر ارائه کننده سرور مجازی یا اختصاصی ارسال می شود. و اطلاعات شما را ارسال می کنند. و از این طریق اطلاعات دستگاه نفوذ کننده (اطلاعات کارت شبکه – MAC Address – IP Address)پیدا می شود. از این رو اطلاعات آدرس شخص متخاصم مشخص می شود که از اینترنت موبایل یا اینترنت ADSL ، فیبر نوری یا … استفاده کرده است. شاید برای شما سوال بشود که شرکت های ارائه دهنده اینترنت ای پی ادرس را به صورت پویا یا Dynamic در اختیار کاربران قرار می دهند پس چطور میتوان شخص را پیدا کرد.

در جواب باید توضیح دهیم که با توجه به استفاده از اطلاعات (کارت شبکه – MAC Address – IP Address) مشخص میشود این اطلاعات مربوط به چه شماره تلفن موبایل یا ثابت می باشد. و با توجه به توضیحات مکتوب به دادسرای قضایی جرایم رایانه ای شخص به دادگاه احضار می شود. تقریبا این موارد در زمان اداری حدود یک ماه به طول می انجامد.

با توجه به هزینه های بالای متقبل شده از سمت مجموعه آدوب آنلاین برای تامین امنیت سرورها، طبق مستندات مکتوب در دادسرای قضایی جرایم رایانه ای از شخص نفوذ کننده و متخاصم شکایت و خسارت سنگینی بابت آسیب وارد شده دریافت خواهد شد.

با توجه به هزینه های بالای متقبل شده از سمت مجموعه آدوب آنلاین برای تامین امنیت سرورها، طبق مستندات مکتوب در دادسرای قضایی جرایم رایانه ای از شخص نفوذ کننده و متخاصم شکایت و خسارت سنگینی بابت آسیب وارد شده دریافت خواهد شد.

جهت خرید سرویس های مناسب آدوب کانکت از بنر تبلیغاتی زیر مشاهده کنید